最近李海博客被攻击一直没停,昨天通过防御软件查到攻击主要是WebShell,附带少量的CC。于是上网查找防御WebShell攻击的方法,找到有在线扫描WebShell的工具,在昨天的文章里面我也分享了好几款,我主要用的是:WEBDIR+ WebShell在线扫描工具 在线查杀木马,当然还有像河马在线查杀等,大家自己去百度搜索。

我为什么会选择WEBDIR+呢?主要有2点,首先它是百度的产品,在误报和查杀率方面应该是值得信赖的。其次它的单个扫描文件的大小为50M,而且每次不限制上传数量,而其它同类型产品单个文件为不超过10M。所以最终选择了WEBDIR+将网站的所有文件都扫描查杀了一遍,最后扫描出来了一个后门文件。

然后根据后门文件的路径找到了这个文件的位置,原来是一个ZBlog插件,叫“酷炫科技的登录页面”,插件的ID为:New_Login,后门文件为此插件中的第11个模板文件Login_11.php,此插件在zblog应用商城如下图所示:

然后根据后门文件的路径找到了这个文件的位置,原来是一个ZBlog插件,叫“酷炫科技的登录页面”,插件的ID为:New_Login,后门文件为此插件中的第11个模板文件Login_11.php,此插件在zblog应用商城如下图所示:

这个插件是我当时建站是下载的,但是并没有使用,一直放着也没删除,想着页面UI做的挺好看的,留着以后用,但是没想到被扫描出是后门文件,我不知道zblog官方在审核应用时有没有做严格的筛查,或者说是被WEBDIR+误报的?于是为了验证到底是不是这个插件的原因,我把这个插件所有的文件都删除了。

这个插件是我当时建站是下载的,但是并没有使用,一直放着也没删除,想着页面UI做的挺好看的,留着以后用,但是没想到被扫描出是后门文件,我不知道zblog官方在审核应用时有没有做严格的筛查,或者说是被WEBDIR+误报的?于是为了验证到底是不是这个插件的原因,我把这个插件所有的文件都删除了。

然后今天当我再次打开防御软件后台查看数据的时候,惊奇的发现WebShell攻击没有了,截图为证:

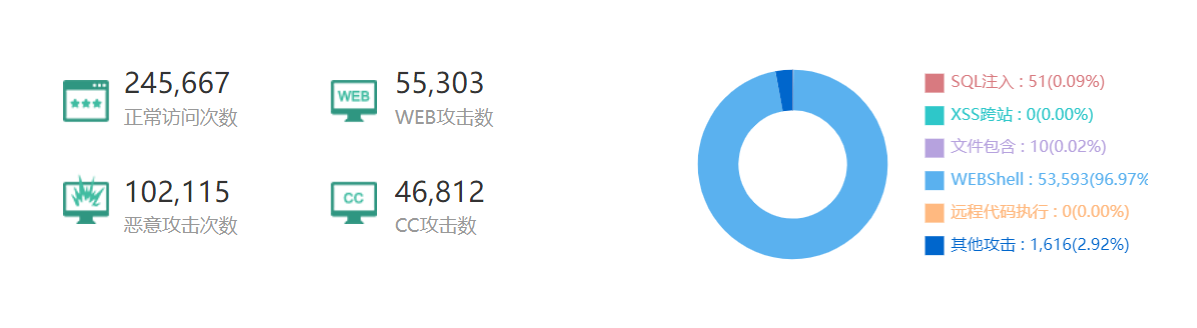

这是没删除“酷炫科技的登录页面”插件(ID为:New_Login)前网站被攻击的数据:大家可以看到WebShell攻击占了网站总攻击的95%以上,每天有五六万的攻击量。

然后下面这是删除“酷炫科技的登录页面”插件(ID为:New_Login)后网站被攻击的数据:大家可以看到WebShell的攻击量几乎为0,只有少量的其它攻击。

然后下面这是删除“酷炫科技的登录页面”插件(ID为:New_Login)后网站被攻击的数据:大家可以看到WebShell的攻击量几乎为0,只有少量的其它攻击。

所以事实证明不是WEBDIR+误报,大概率就是这个插件有后门文件,李海博客不会恶意抹黑此插件,只是以我博客的真实案例推演出的结论,所以希望此插件的开发者能够理解。

在解决了WebShell攻击问题后,我发现其它少量的攻击中有一些“Remote File Inclusion Attack”和“Backup File Attack”,因为自己是小白,第一次听说这两种攻击,所以上网查了下。

Remote File Inclusion Attack:远程文件包含漏洞

是指当部分脚本内容需要从其他文件读入时,攻击者利用指定外部服务器的 URL 充当依赖文件,让脚本读取之后,就可运行任意脚本的一种攻击。

这主要是 PHP 存在的安全漏洞,对 PHP 的 include 或 require 来说, 这是一种可通过设定,指定外部服务器的 URL 作为文件名的功能。 但是,该功能太危险,PHP5.2.0 之后默认设定此功能无效。

PHP5.2.0 之后默认设定此功能无效?那我的PHP版本高于这个版本的为什么还会受到这种攻击?咋也不晓得!

Backup-File Artifacts:备份文件漏洞

很多开发人员在编辑文件前,都会先进行一次备份,同时会把备份文件和源文件放在服务器上的同一个地方。这样的话,如果存在绕过身份验证,就可以直接下载到这个备份文件,从而得到网站源代码。

哎,各种攻击让人防不胜防,曾经撑起中国互联网半边天的草根站长真的太难了,哈哈!

关于web攻击常见的一些方法,大家可以看看简书上的这篇文章:https://www.jianshu.com/p/ff0735b3e022,了解一下才能更好的应对,更好的防御。

发表评论